Security Information and Event Management (SIEM)

Aktuellen Berichten zufolge waren im vergangenen Jahr rund 87% der deutschen Unternehmen von Cyberangriffen betroffen, was zu Gesamtschäden in Höhe von etwa 289 Milliarden Euro führte – eine dramatische Steigerung im Vergleich zu den Vorjahren. Als Experten für IT-Sicherheit arbeiten wir täglich daran, unsere Kunden vor solchen Bedrohungen zu schützen.

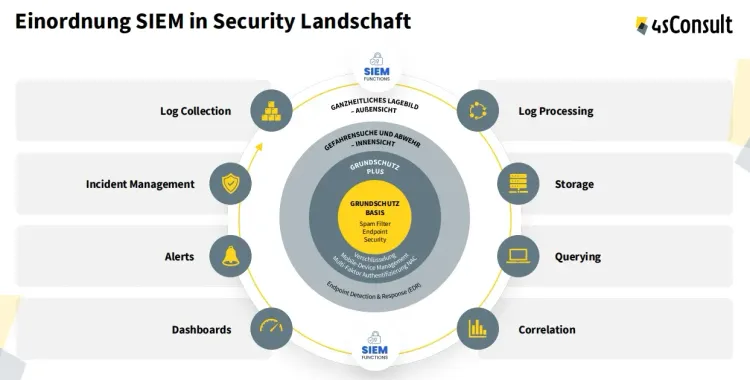

Ein zentraler Baustein unserer Sicherheitsstrategie ist dabei der Einsatz eines SIEM-Systems (Security Information and Event Management). Mit einem solchen System überwachen Sie Ihre gesamte IT-Landschaft zentral und erkennen komplexe Angriffsmuster in Echtzeit. Schützen Sie Ihr Unternehmen vor Cyber-Risiken, indem Sie sicherheitsrelevante Ereignisse gezielt analysieren und sofort darauf reagieren.

Warum SIEM unverzichtbar ist

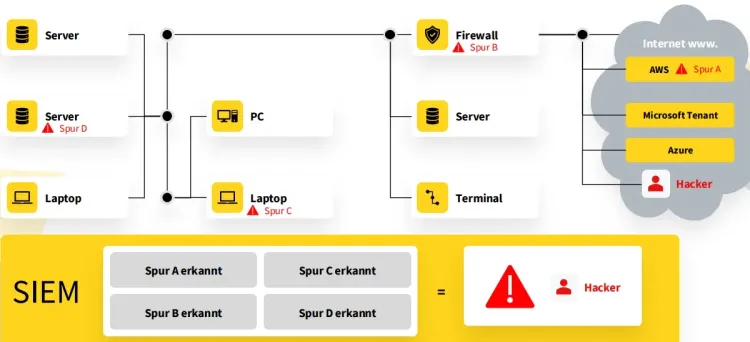

Ein SIEM-System ist eine zentrale Plattform, die alle sicherheitsrelevanten Daten aus Netzwerken, Servern, Endgeräten und Anwendungen sammelt und in Echtzeit analysiert. Dadurch entsteht ein umfassendes Bild der gesamten IT-Umgebung eines Unternehmens, das es ermöglicht, Bedrohungen frühzeitig zu erkennen und effektiv darauf zu reagieren.

SIEM-Systeme nutzen zunehmend moderne Technologien wie Machine Learning und künstliche Intelligenz, um Anomalien und unbekannte Angriffsmuster zu identifizieren, die mit klassischen statischen Regeln kaum detektierbar wären und sind somit unverzichtbar. Bei Erkennung einer potenziellen Sicherheitsbedrohung generiert das SIEM automatisch Alarme und sendet diese an das zuständige Sicherheitsteam. Über intuitive Dashboards behalten Analysten den Überblick, bewerten die Präzision der Warnungen und koordinieren passende Gegenmaßnahmen, um die Sicherheit des Unternehmens zu gewährleisten.

Vorteile eines SIEM-Systems auf einen Blick

Ein SIEM-System bietet für Ihre Unternehmenssicherheit viele Vorteile. Einige davon gibt es hier auf einen Blick:

- Bedrohungen und Angriffe werden erkannt, bevor sie Schaden anrichten können.

- Alle sicherheitsrelevanten Ereignisse der ans System angebundenen Netzwerke, Server, Endgeräte und Anwendungen werden zentral erfasst und analysiert.

- Scheinbar harmlose Einzelvorfälle werden im Kontext betrachtet und als Teil eines möglichen Angriffsmusters erkannt.

- Lückenlose Protokollierung und Berichte erleichtern die Einhaltung gesetzlicher Vorgaben, auch mit Hinblick auf die NIS2-Richtlinie für Unternehmen.

Integration in Ihre IT-Infrastruktur

Die Einbindung eines SIEM-Systems erfolgt möglichst nahtlos in die bestehende IT-Infrastruktur:

- Installation von Agenten auf Servern und Endgeräten für automatisierte Datenerfassung.

- Einbindung von Netzwerkgeräten wie Firewalls, Intrusion Detection/Prevention Systemen (IDS/IPS) und Routern.

- Anbindung von Cloud-Diensten und Applikationen für umfassende Überwachung moderner Hybrid-IT-Umgebungen.

- Zentralisierte Datenverarbeitung auf sicheren, zertifizierten Rechenzentren – vorzugsweise in Deutschland für maximale Datensouveränität.

- Skalierbare Architektur, die flexibel je nach Unternehmensgröße und Anforderungen angepasst wird.

MITRE ATT&CK in Verbindung mit SIEM

Das MITRE ATT&CK Framework ist eine umfassende Wissensbasis, die dokumentiert, wie Angreifer in der realen Welt vorgehen. Es beschreibt Taktiken, Techniken und Verfahren (TTPs), die Angreifer in verschiedenen Phasen eines Cyberangriffs anwenden, von der initialen Kompromittierung bis hin zur Datenexfiltration. Das Framework bietet Sicherheitsanalysten eine systematische Methode zur Bedrohungserkennung und -analyse.

Die Integration des Frameworks in das SIEM-System führt zu einer verbesserten Erkennungsgenauigkeit, da Angriffe effizienter erkannt werden können. Dies gelingt, indem die im Framework beschriebenen Angriffstechniken direkt mit den sicherheitsrelevanten Ereignissen im Unternehmen korreliert werden. Darüber hinaus ermöglicht das Framework, das detaillierte Informationen über die verschiedenen Phasen eines Angriffs liefert, eine gezieltere und schnellere Incident Response. Unternehmen sind dadurch in der Lage, Sicherheitsvorfälle nicht nur rascher zu identifizieren, sondern auch effektiver auf sie zu reagieren.

Unser Angebot für Sie

Wir sind von unserer Arbeit überzeugt und geben Ihnen die Chance, sich ein eigenes Bild zu machen. Gemeinsam mit Ihnen prüfen wir die Möglichkeiten, die Ihnen ein SIEM-System im Rahmen Ihrer IT-Security-Strategie bieten kann.

- Einrichtung und Betrieb einer State-of-the-Art SIEM-Lösung zur automatisierten Anomalie- und erweiterten Angriffserkennung.

- Anbindung aller sicherheitsrelevanten Systeme und Komponenten Ihrer IT-Infrastruktur für eine ganzheitliche Überwachung.

- Speicherung und Verarbeitung Ihrer Daten ausschließlich in einem hochsicheren, ISO27001-zertifizierten deutschen Rechenzentrum.

- Vier- bis achtwöchige Proof-of-Concept-Phase sowie auf Wunsch regelmäßige Alarmbearbeitung durch zertifizierte Security-Analysten.

FAQ zu Security Information and Event Management

In unserem FAQ finden Sie Fragen und entsprechende Antworten, die uns im Zusammenhang der Implementierung eines SIEM-Systems häufiger begegnen:

Was sind die Hauptaufgaben eines SIEM-Systems?

- Logdatensammlung: Zentralisierung aller Infrastruktur-Logs. Dies erleichtert die Analyse und Nachverfolgung von Vorfällen, indem alle sicherheitsrelevanten Informationen an einem Ort gesammelt werden.

- Anomalieerkennung: Identifikation von Aktivitäten, die vom normalen Verhalten abweichen.

- Incident Response: Unterstützung bei der Reaktion auf Sicherheitsvorfälle durch automatisierte Alarme.

Welche Datenquellen werden für ein SIEM-System genutzt?

- Endpunkte: Informationen von Clients, mobilen Geräten und Servern.

- Netzwerke: Firewalls, IDS/IPS und andere Netzwerkgeräte.

- Anwendungen: Logdaten von Anwendungen und Webservern.

- Machine Learning: Es werden Jobs zur Untersuchung von Anomalien angewendet. Dadurch wird das SIEM in die Lage versetzt, ungewöhnliche Verhaltensmuster in Echtzeit zu erkennen und darauf zu reagieren, noch bevor traditionelle Sicherheitsregeln anschlagen.

Welche Rolle spielt ein SIEM-System in der Sicherheitsarchitektur eines Unternehmens?

In der Sicherheitsarchitektur eines Unternehmens fungiert ein SIEM als zentrale Schaltstelle für alle sicherheitsrelevanten Informationen, die aus verschiedenen Quellen stammen. Es ermöglicht Unternehmen, alle sicherheitsrelevanten Ereignisse an einem Ort zu sammeln und auszuwerten, um eine vollständige Sicht auf die Sicherheitslage zu erhalten und auf Bedrohungen schnell reagieren zu können. Ein SIEM wird idealerweise nicht in der lokalen Infrastruktur gehostet, sondern in einem sicheren Rechenzentrum. Dies bietet zusätzlichen Schutz vor Manipulationen und Angreifern, da die zentralisierten Logs und Daten an einem gesicherten Ort aufbewahrt werden, der nicht direkt vom internen Netzwerk aus zugänglich ist.

Wie wird ein SIEM auf die spezifischen Anforderungen eines Unternehmens angepasst?

Ein SIEM kann auf verschiedene Weise an die spezifischen Bedürfnisse eines Unternehmens angepasst werden:

- Regelbasierte Alarme: Unternehmen können benutzerdefinierte Erkennungsregeln entwickeln, die auf ihre spezifischen Bedrohungsszenarien zugeschnitten sind. Beispielsweise können Alarme konfiguriert werden, um ungewöhnliche Aktivitäten wie unautorisierte Anmeldungen oder Datenexfiltration zu erkennen. Über Elastic können wir Ihnen ca. 1500 Regeln anbieten und können durch unsere individuelle Integration mit Suricata unzählige IDS Regeln in die Konfiguration Ihres SIEM einfließen lassen.

- Datenquellen-Integration: Neben den über 400 Standardintegrationen (M365, Azure, AWS, Sophos, Fortigate, ...) die von vielen SIEMs angeboten werden, können zusätzliche Datenquellen und Anwendungen in das SIEM eingebunden werden. Dies ist besonders wichtig für Unternehmen, die mit branchenspezifischen Anwendungen arbeiten. Dienste, für die keine Standardintegration vorhanden ist, können wir manuell für Sie einbinden.

- Anpassbare Dashboards: SIEMs ermöglichen es, Dashboards zu erstellen, die die für das Unternehmen wichtigsten Metriken und Berichte enthalten. Diese Dashboards geben den IT-Sicherheitsverantwortlichen eine klare Übersicht über die Sicherheitslage des Unternehmens.

Welche Bedrohungen kann ein SIEM erkennen, die andere Sicherheitslösungen möglicherweise übersehen?

Ein großer Vorteil eines SIEM-Systems ist seine Fähigkeit, Bedrohungen zu erkennen, indem es Muster im Netzwerkverkehr und in den Logs aus verschiedenen Quellen korreliert und analysiert. Beispiele für Bedrohungen, die ein SIEM erkennen kann, sind:

- Insider-Bedrohungen: Während Firewalls und Antivirenprogramme auf externe Bedrohungen abzielen, erkennt ein SIEM zusätzlich Anomalien, die auf Insider-Bedrohungen hindeuten, wie ungewöhnliche Zugriffszeiten oder Datenmanipulationen durch autorisierte Benutzer.

- Advanced Persistent Threats (APT): SIEMs sind in der Lage, mehrstufige Angriffe zu erkennen, bei denen sich Angreifer über längere Zeiträume im Netzwerk bewegen, um Zugang zu sensiblen Informationen zu erhalten.

- Anomalien im Benutzerverhalten: Ein SIEM kann abweichendes Verhalten von Benutzern identifizieren, z.B. wenn ein Benutzer plötzlich auf Daten zugreift, auf die er normalerweise keinen Zugriff hat.